5G系统的安全要求和安全服务

安全服务

-

在准许用户接入网络前,必须执行鉴权。在鉴权过程中,用户证明自己所声称的身份,在5GS中,用户和网络需要相互鉴权。

-

接入网的授权与鉴权同时进行,一旦授予用户访问权限,就需要保护UE与网络之间以及网络内不同实体之间的信令流量和用户面流量,为此可以使用加密和完整性保护。

- 加密:确保传输的信息仅对预期的接收端可读。

- 完整性保护:检测到达目标接收端的数据是否已被篡改。

-

隐私保护是另一个重要的安全功能,用于确保用户ID不会通过空口以明文形式发送。

安全域

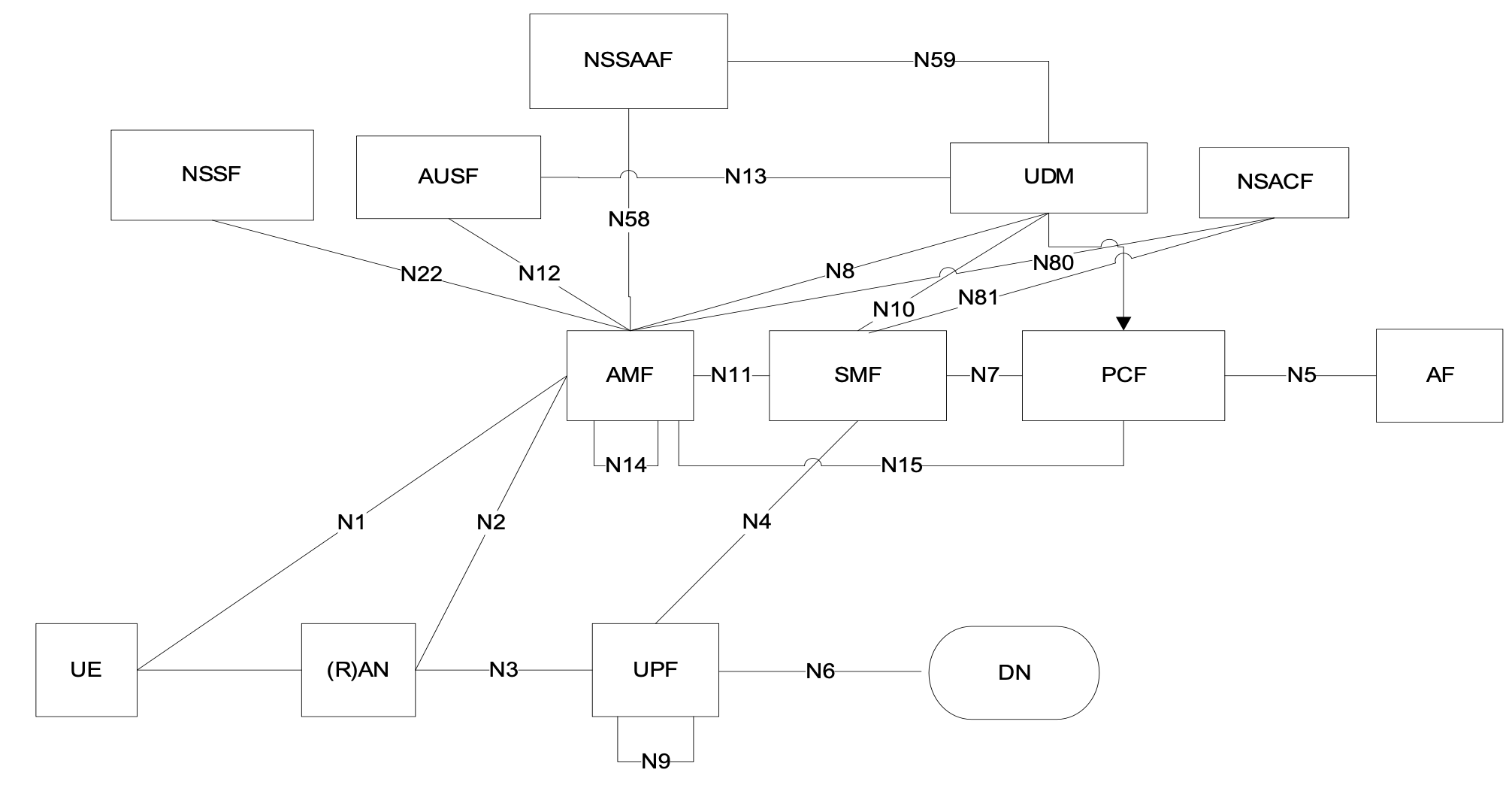

TS 33.501将安全架构分为不同的组或域:

-

网络接入安全:包括相互鉴权以及隐私功能,还包括对接入中的信令数据和用户面数据的保护,提供数据的机密性和完整性保护。[NAS鉴权]

-

网络域安全:支持网络功能安全地交换数据并保护它们之间的网络免受攻击的能力,包括在同一个PLMN内的NF之间以及在不同PLMN的NF之间。

-

用户域安全:确保对终端的物理访问的一组安全功能。例如,用户可能需要先输入PIN码,才能访问终端或使用终端中的SIM卡。

-

应用域安全:HTTP或IMS等应用使用的安全性功能,应用域安全通常是端到端的,处于终端中的应用与提供服务的对等实体之间。

-

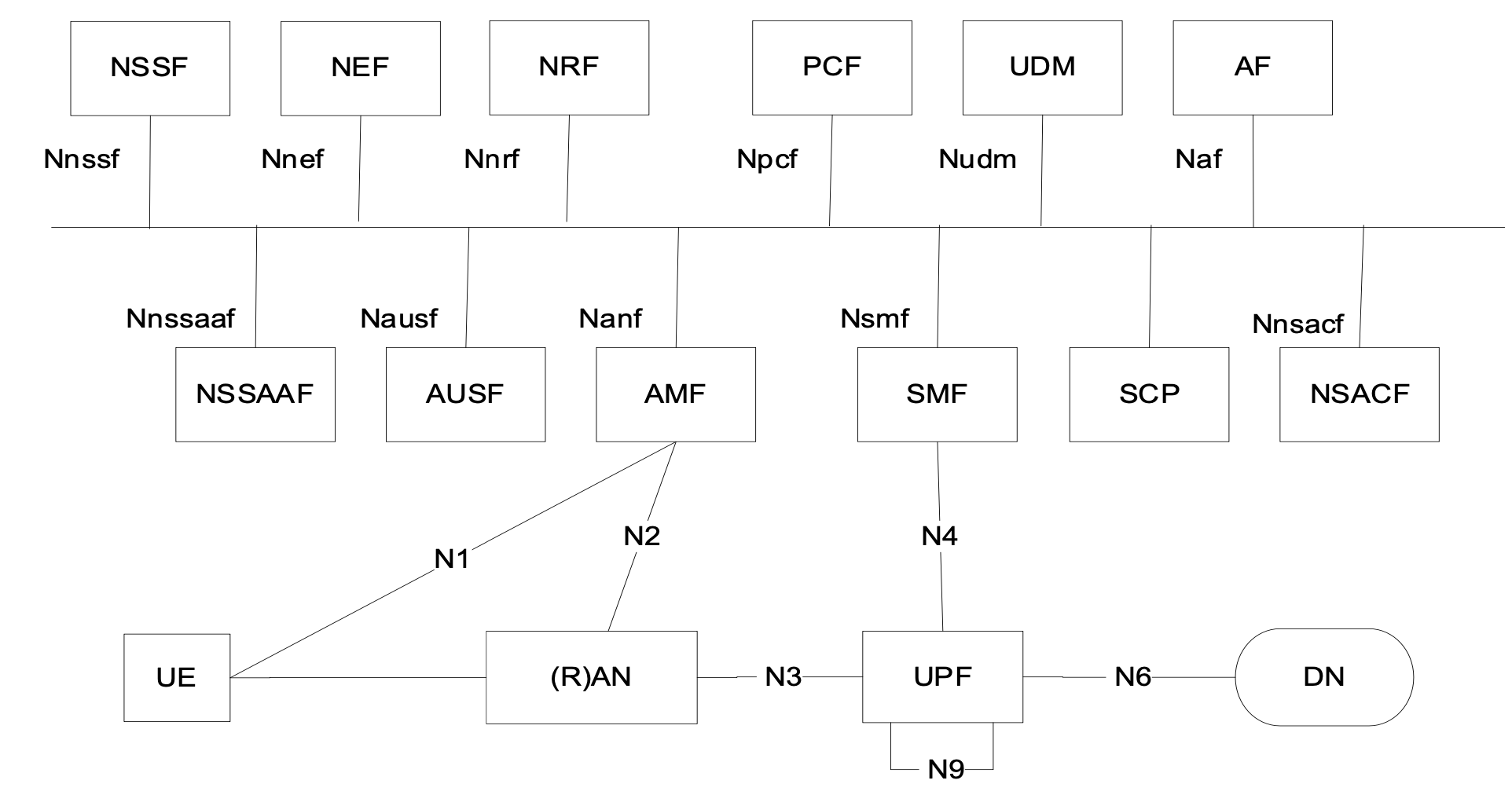

SBA域安全:一组安全性功能,这些功能支持使用基于服务的接口/API的网络功能在网络内部以及网络域之间安全地通信。在漫游的情况下,这些功能包括网络功能注册、发现和授权,以及对基于服务的接口的保护。与4G/EPC相比,SBA域安全是一项新的安全功能,可以被视为一个独立的安全域。

-

安全的可见性和可配置性:对用户透明,但是有些安全性功能应当告知用户他们的运行状态。可配置性指用户可以配置一个服务的使用或提供是否依赖于一个安全功能的运行。

网络接入安全

对于所有接入,鉴权机制都可以依赖NAS过程,在所有接入中都以相同方式支持使用SUCI来隐藏永久标识。

5GS支持更多的灵活性和可配置性:支持IMSI作为永久签约标识,也支持其他类型信息。5GS可支持不同类型的凭证(基于SIM卡的凭证等)和鉴权方法。

安全实体

-

ARPF(鉴权凭证存储和处理功能):ARPF包含签约者的凭证(即长期密钥)和签约标识SUPI。 标准将ARPF与UDM NF相关联,即ARPF服务是通过UDM提供的,并且在UDM和ARPF之间未定义开放接口。可以注意到,作为一种部署选项,用户的凭证也可以存储在UDR中。

-

AUSF(鉴权服务器功能):AUSF被定义为5GC架构中的独立NF,位于用户的归属网络中。它负责根据从UE和UDM/ARPF接收到的信息来处理归属网络中的鉴权。

-

SEAF(安全锚点功能):SEAF是由AMF提供的功能,并基于从UE和AUSF接收的信息负责在提供服务的网络(即访问网络)中处理鉴权。

-

SIDF(签约标识取消隐藏功能):SIDF是由归属网络中的UDM NF提供的服务。它负责从SUCI中解析SUPI。

相比4G的改进

-

改进的隐私保护:SUPI绝不会在5G中通过明文发送。在4G中,遇到一些罕见情况,EPS可能会使用IMSI寻呼UE。

-

UE和基站之间的用户面数据的完整性保护:4G支持加密,但不支持完整性保护。5G为了更好地服务IoT设备,引入了数据完整性保护。[IoT流量比语音流量更容易受到攻击]

-

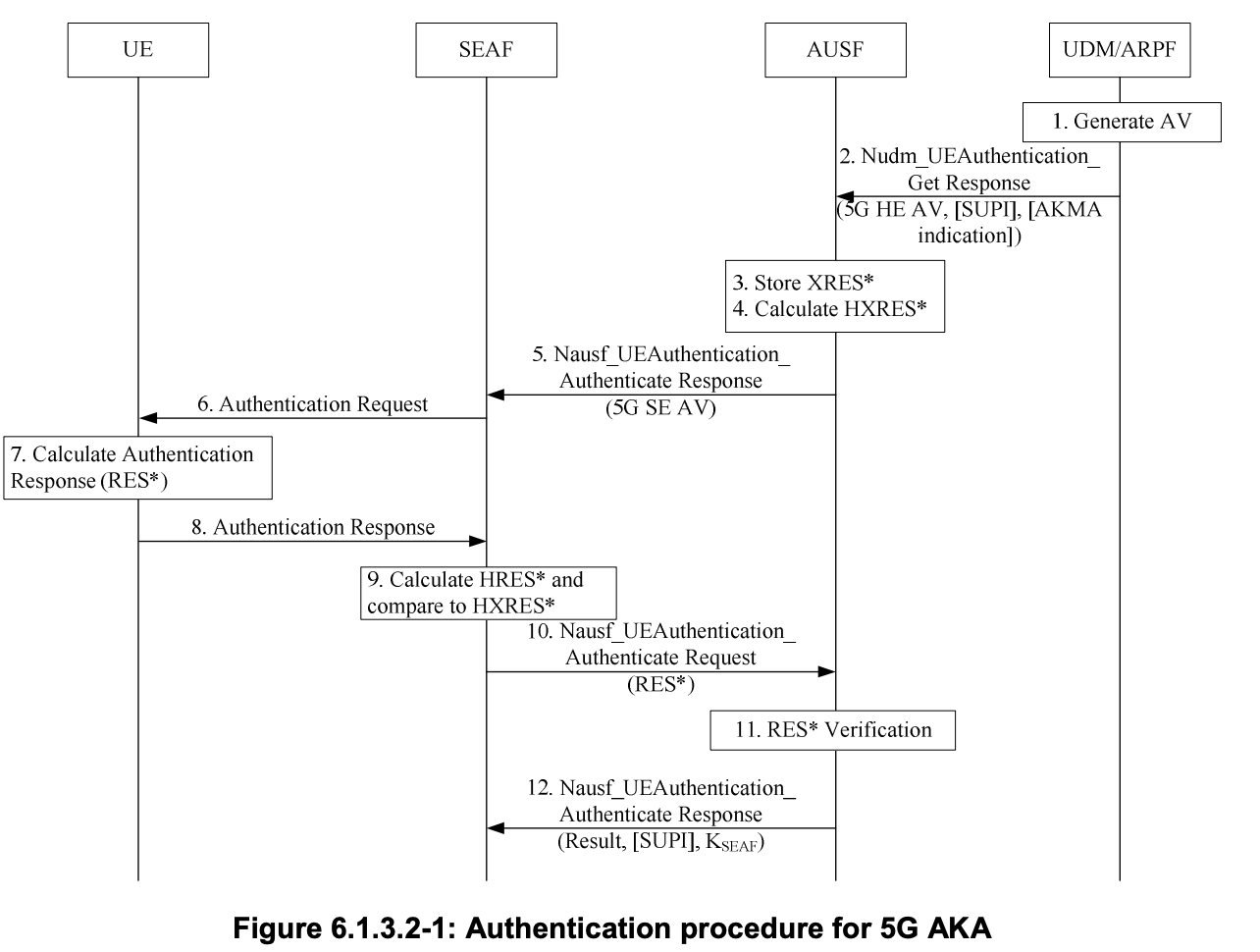

改善了漫游场景中的归属运营商控制:5G允许VPLMN和HPLMN都可以参与UE的实际鉴权,并允许两个运营商验证UE已被鉴权。

-

可支持SIM卡以外的凭证:4G中基于SIM卡的鉴权是唯一的方法,但是5G中针对3GPP无线接入,可以使用基于非SIM的凭证,例如证书。

-

额外的安全可配置性:4G中用户面安全在eNB中始终是激活的,但是在5G中,网络会根据UDM中的签约数据在PDU会话建立时动态地进行决策,应使用哪种UP安全性(加密货完整性保护)。

总结来看,5G的隐私性、灵活性更强了。

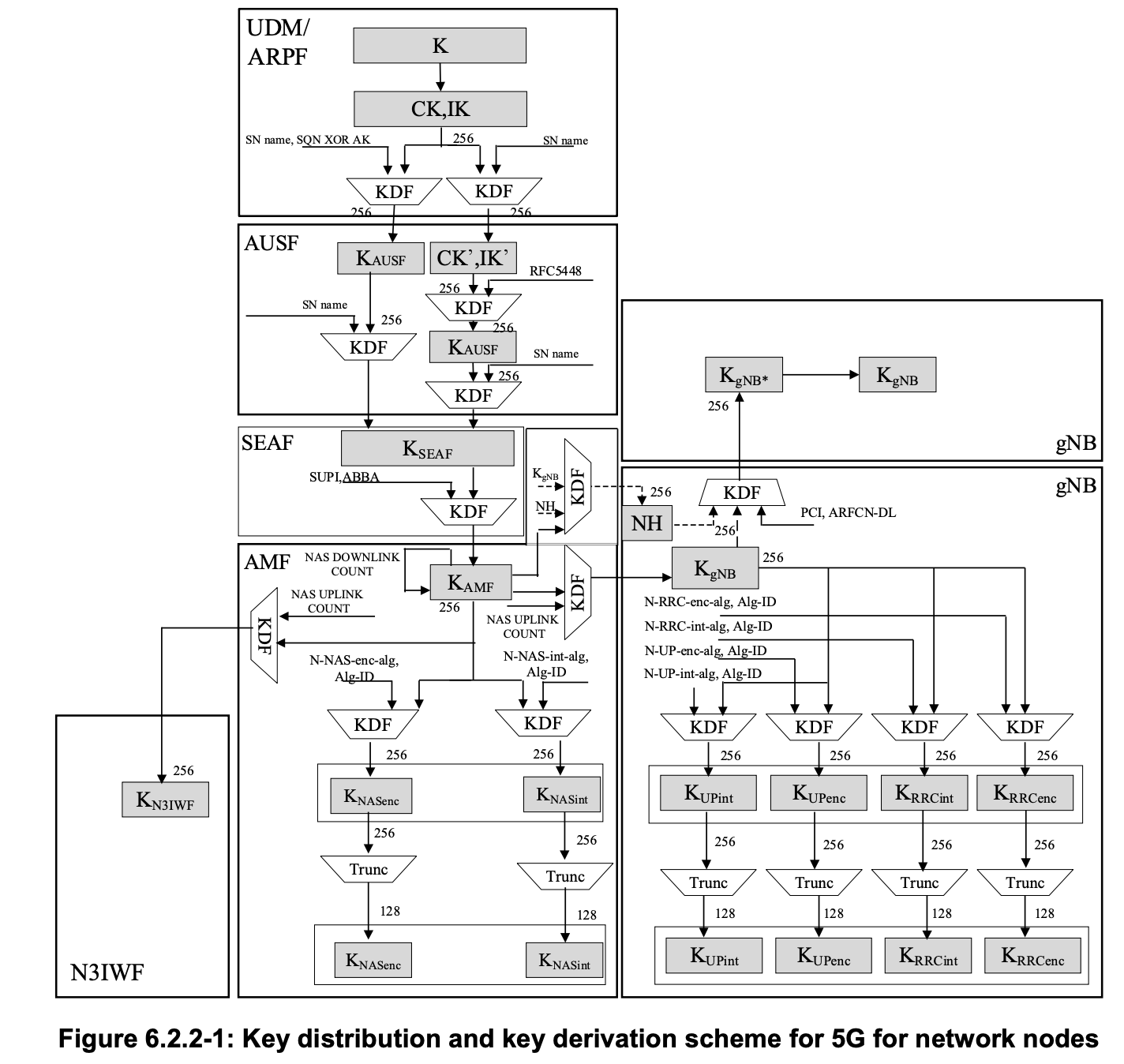

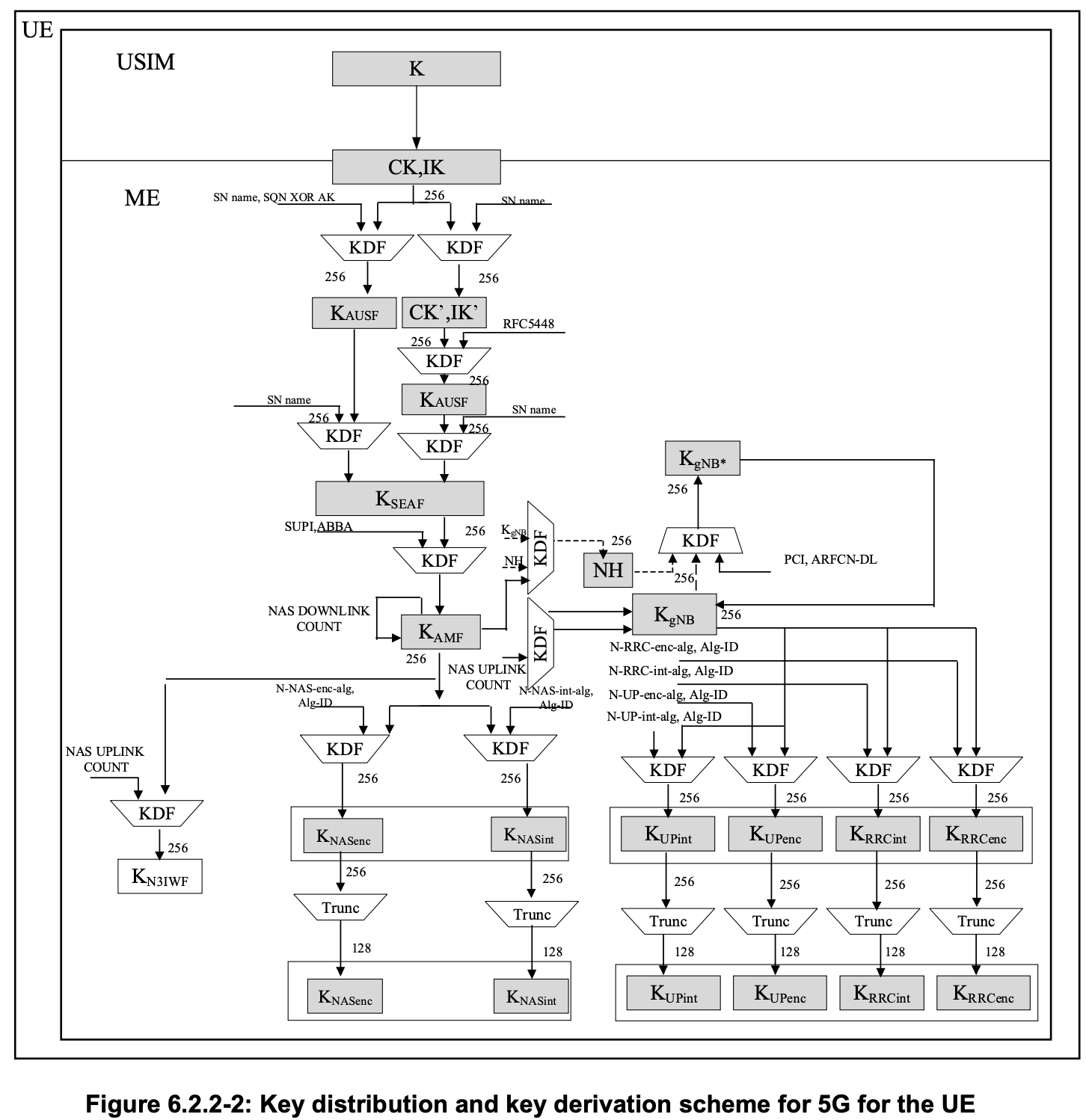

涉及到5G AKA鉴权算法等,过程如下图所示。

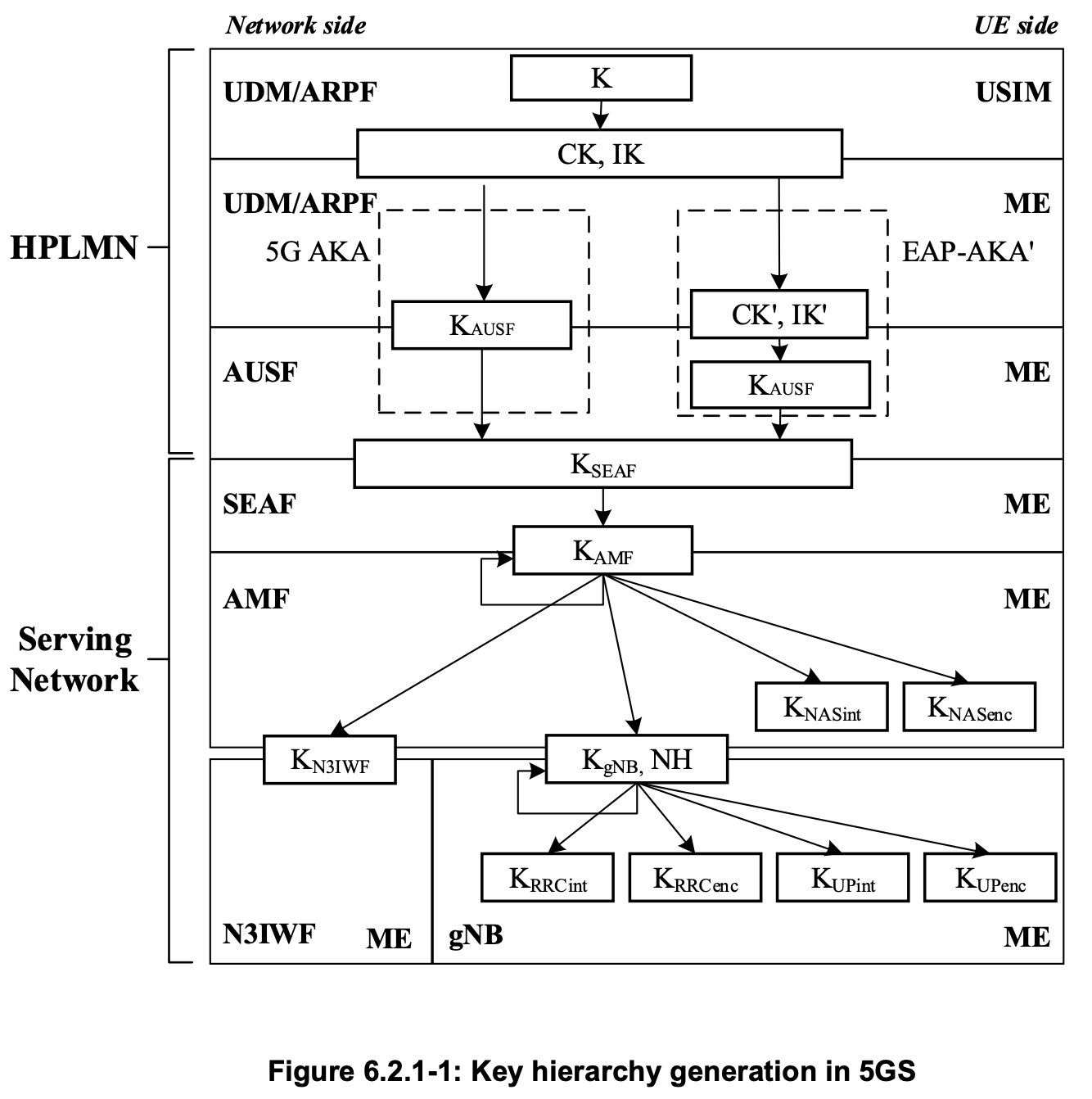

5G AKA和EAP-AKA'的相互鉴权基于USIM和网络都可以访问相同的密钥K。 K是一个永久密钥,存储在USIM和归属网络的UDM/ARPF(或UDR)中。 密钥K不会从UDM发送给任何NF,也不会直接用于保护任何数据,并且对于最终用户甚至终端也不可见。 UDM和USIM会基于K生成其他密钥以便后续使用。 派生密钥的原因之一是为了提供密钥分离并保护底层的共享密钥K。

网络域安全

如果核心网接口运行在受信任的网络(如运营商拥有的、具有物理保护的传输网络)上,则几乎不需要附加保护。

卫星网络运行在开放非受控的环境中,上述物理保护被打破。

基于服务的接口的安全考虑

基于服务的接口是3GPP引入的新的设计原则。

当NF服务使用者希望访问NF服务提供者提供的服务时,5GS支持在允许对NF服务的访问之前,对使用者进行鉴权和授权。(可选的)

为了保护基于服务的接口,所有网络功能均应支持TLS。不过TLS是可选的,作为替代方案,运营商还可以使用PLMN中的网络域安全(NDS/IP)。 PLMN内的网络功能之间也支持鉴权,方法取决于链路的保护方式。如果运营商在基于TLS的传输层上使用保护,则TLS提供的基于证书的鉴权将用于NF之间的鉴权。否则,可以通过使用NDS/IP或链路物理安全。

除了在NF之间进行鉴权之外,基于服务的接口的服务器端还需要授权客户端访问某个NF服务,授权框架采用RFC 6749中指定的OAuth 2.0框架。 OAuth 2.0支持基于令牌的框架,服务使用者可以在该框架中从授权服务器获取令牌。该令牌可以用于访问NF服务提供者的特定服务。

-

在5GS中,NRF充当OAuth 2.0授权服务器,因此一个NF使用者在要访问某个NF服务时将向NRF请求令牌。

-

NRF可以接受NF服务使用者的请求,并为其提供令牌,该令牌属于某个特定的NF服务提供者。

-

当NF服务使用者尝试访问NF服务提供者的某个服务时,将在请求中提供令牌。

-

NF服务提供者通过使用NRF的公共密钥或共享密钥来检查令牌的有效性(完整性),具体取决为OAuth 2.0框架部署了哪种密钥。

-

如验证成功,则NF服务提供者将执行请求的服务,响应请求。

NF和NRF之间不需要用于授权的OAuth 2.0访问令牌,NRF会根据期望的NF/NF服务的特征和NF使用者的类型来允许请求。

基于IP通信的网络域安全

有关如何保护基于IP的控制面数据的规范称为基于IP的控制面的网络域安全,在TS 33.210中定义。该规范最初针对3G开放,针对4G进行了扩展,主要涵盖基于IP的控制面数据(如Diameter和GTP-C),适用于5G网络提供网络层保护。

NDS/IP基于IKEv2/IPSec,因此适用于任何类型的IP通信,包括与5GS一起使用的HTTP/2。

NDS/IP使用安全域的概念,安全域是由单个管理机构管理的网络,因此,在安全域内,安全级别和可用的安全服务一般是相同的。

在安全域的边界上,运营商放置安全网关SEG,以保护流入/流出域的控制面数据。来自一个安全域的网络实体的所有NDS/IP数据在离开该域之前,都将通过一个SEG路由到另一个安全域。SEG之间的通信使用IPSec保护,更确切地说,使用隧道模式下的IPSec封装安全载荷(ESP)。SEG之间使用Internet密钥交换(IKE)协议版本2,即IKEv2,以建立IPSec安全关联。

N2和N3接口的安全考虑

某些情况下不能保证到gNB的链路在物理上是安全的。 为了使用加密解决方案保护N2和N3参考点,规范要求在gNB和5GC之间使用基于IPSec ESP和IKEv2证书的鉴权。在核心网侧,可以使用SEG终结IPSec隧道,这为通过N2传输控制面数据提供了完整性、机密性和重放保护。

对于N2接口,除了IPSec,规范还允许使用DTLS提供完整性保护、重放保护和机密性保护。但是,根据NDS/IP,通过DTLS提供传输层安全并不排除使用网络层保护。IPSec还有提供拓扑隐藏的优势。

补充:

- N1接口使用NAS协议

- N2接口采用NGAP协议

- N3和N9复用了GTP-U协议

- 其余接口使用HTTP/2协议