TS 33.210是为了支持网络域安全而提出的,在GPRS时代核心网存在安全脆弱性已经是不争的事实。随着IP在移动通信网络中的应用,传输信令和数据流量,这个问题变得更加重要。IP的引入使得网络转向completely open and easily accessible protocols.

从LTE开始,特别是5G,signalling protocol的安全都转向了应用层,这个文档讨论网络层安全。

The security services that have been identified as being needed are confidentiality, integrity, authentication and anti-replay protection. These will be ensured by standard procedures, based on cryptographic techniques.

网络域控制平面安全的范围涵盖了NDS/IP网络中网络元素间给定接口上的控制信令。

以下为一些概念定义:

Overview

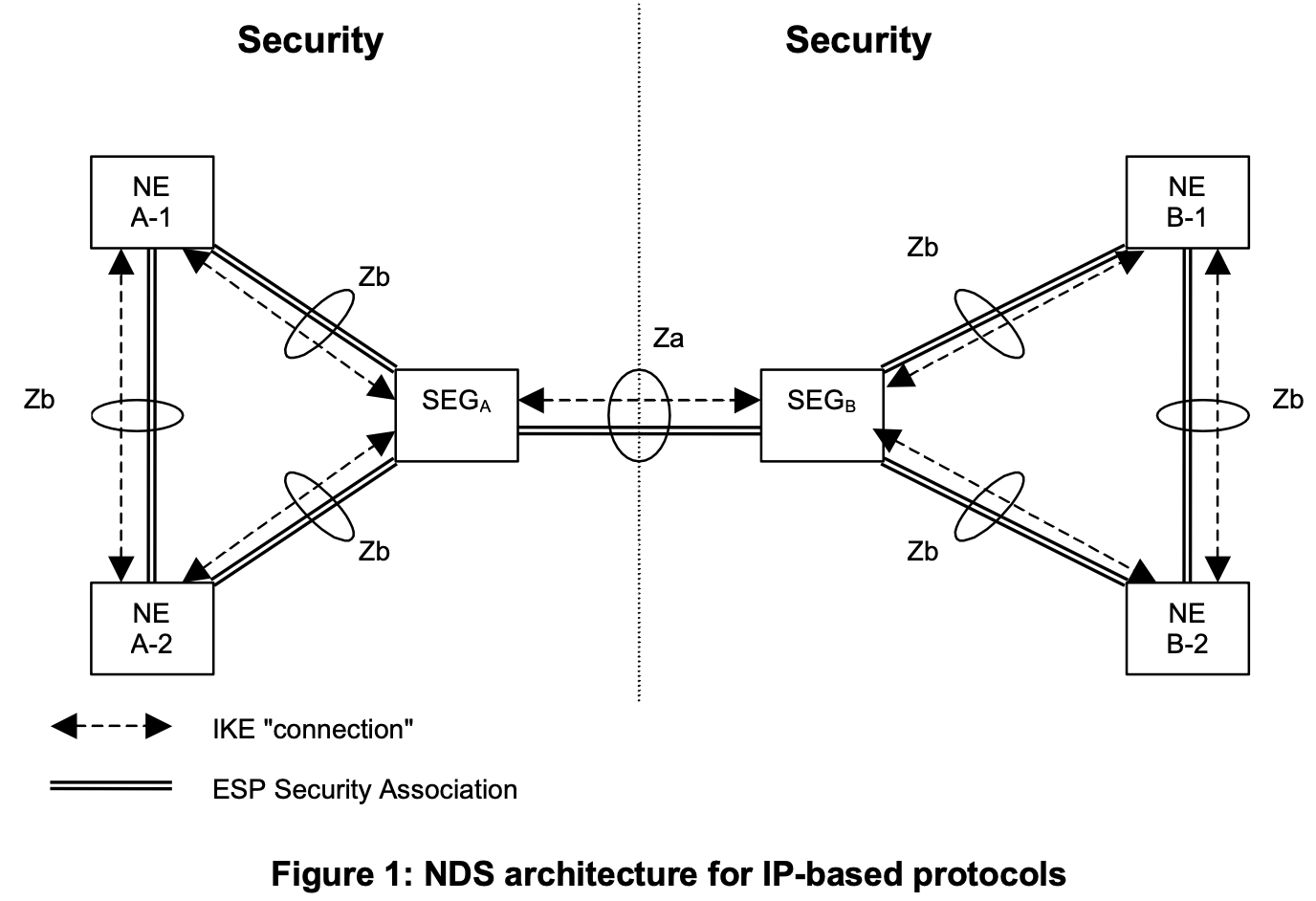

TS 33.210定义的一个关键概念是security domain, the security domains are networks that are managed by a single administrative authority.

网络层使用的安全协议是RFC-4301中定义的IPsec安全协议。

NDS/IP网络的网络域控制平面被划分为安全域(logically and physically),通常与运营商边界一致。 安全域之间的边界受到安全网关(SEG)的保护。

-

SEG负责对目标安全域中的其他SEG执行安全域的安全策略。

-

网络运营商的网络中可能有多个SEG,以避免单点故障或出于性能原因。

-

SEG可以定义为与所有可到达的安全域目的地的交互,也可以只定义为可到达目的地的一个子集。

-

SEG间基于Za接口进行交互。

-

SEG的安全性可能包括本规范中没有讲的的过滤策略和防火墙功能。

-

SEG负责安全敏感操作,应受到物理保护。SEG应具备可以安全存储用于IKE身份验证的长期密钥的能力。

特别地,网络域安全只包括控制平面,不包括用户平面。

NDS/IP的密钥管理和分发架构

安全服务

For NDS/IP-networks the IPsec security protocol shall always be ESP.

ESP提供数据完整性、认证和加密。

The security services provided by NDS/IP:

- data integrity;

- data origin authentication;

- anti-replay protection;

- confidentiality (optional);

- limited protection against traffic flow analysis when confidentiality is applied.

Security Associations (SAs)

对于NDS/IP网络,SEG之间的密钥管理和分配由IKEv2(RFC 7296)处理。IKEv2的主要目的是协商、建立和维护各方之间的Security Association,以建立安全连接。

Security Association是IPsec和IKEv2的核心。

IPsec Security associations are uniquely defined by the following parameters:

- A Security Parameter Index (SPI);

- An IP Destination Address (this is the address of the ESP SA endpoint);

- A security protocol identifier (this will always be the ESP protocol in NDS/IP).

SPD (Security Policy Database):安全策略数据库(SPD)是决定以何种方式提供哪些安全服务的策略工具。

在处理inbound和outbound流量时,应咨询SPD(包括不应/无需受IPsec保护的流量)。为了实现这一目标,SPD应对入站和出站流量具有独特的条目,以便SPD可以区分受IPsec保护、绕过IPsec或被IPsec丢弃的流量。

SPD在定义安全策略时发挥着核心作用,对外部安全域的安全政策将受漫游协议的约束。

SAD (Security Association Database):安全关联数据库(SAD)包含与活动安全关联相关的参数。每个SA在SAD中都有一个条目。对于出站处理,SPD中的查找将指向SAD中的条目。如果SPD条目没有指向适合该数据包的SA,则应自动创建SA。

标准中给出IPSec和IKEv2应当支持的功能,在这里不展开。

基于native IP协议的网络域安全密钥管理和分发架构

NDS/IP架构的基本思想是提供hop-by-hop security。 这符合chained-tunnels或hub-and-spoke的操作模式。 使用逐跳安全还使内部和面向其他外部安全域操作单独的安全策略变得容易。

在NDS/IP中,只有安全网关(SEG)能与NDS/IP流量的其他安全领域的实体进行直接通信。然后,SEG将在安全域之间的隧道模式下建立和维护IPsec安全的ESP安全关联。SEG通常会始终为特定对等SEG维护至少一个IPsec隧道。SEG将为每个接口维护逻辑上独立的SAD和SPD数据库。

TS 33.310 defines an inter-operator Public Key Infrastructure (PKI) that can be used to support the establishment of IPsec connections.

Za接口用于SEG之间的流量交互,Zb接口用于NE之间,NE与SEG之间的流量交互。

The Zb interface is optional for implementation. If implemented, it shall implement ESP in tunnel mode and IKE as described.

一个物理实体可以同时承载NE和SEG功能,但如果是这样,其他NE不能再用这个实体的SEG功能跟外部安全域交流。

GTP安全保护

GPRS隧道协议(GTP)定义在3GPP TS 29.060中。GTP协议包括GTP控制平面信号(GTP-C)和用户平面数据传输(GTP-U)程序。 GTP是为Gn接口定义的,即PLMN中的GSN之间的接口,以及不同PLMN中的GSN之间的Gp接口。

GTP-C用于各种方式敏感的流量,包括:

-

对网络的内部完整性和一致性都至关重要;

-

为用户提供所需服务所必需的;

-

对于保护访问网络中的用户数据至关重要,如果泄露,可能会危及用户数据的安全性。

显然可以被认为是敏感的数据包括移动管理消息、身份验证数据和MM上下文数据。因此,有必要对GTP信令消息(GTP-C)应用安全保护。

网络域安全不打算涵盖用户平面数据的保护,因此GTP-U不受NDS/IP机制的保护。

目前通过端口号区分GTP-C和其他流量。

GTP-U靠什么保护呢?N3和N9接口用的都是GTP-U。