SUMMARY

本文提出了5G-SPECTOR,一种与O-RAN兼容的L3蜂窝攻击检测工具。

Background

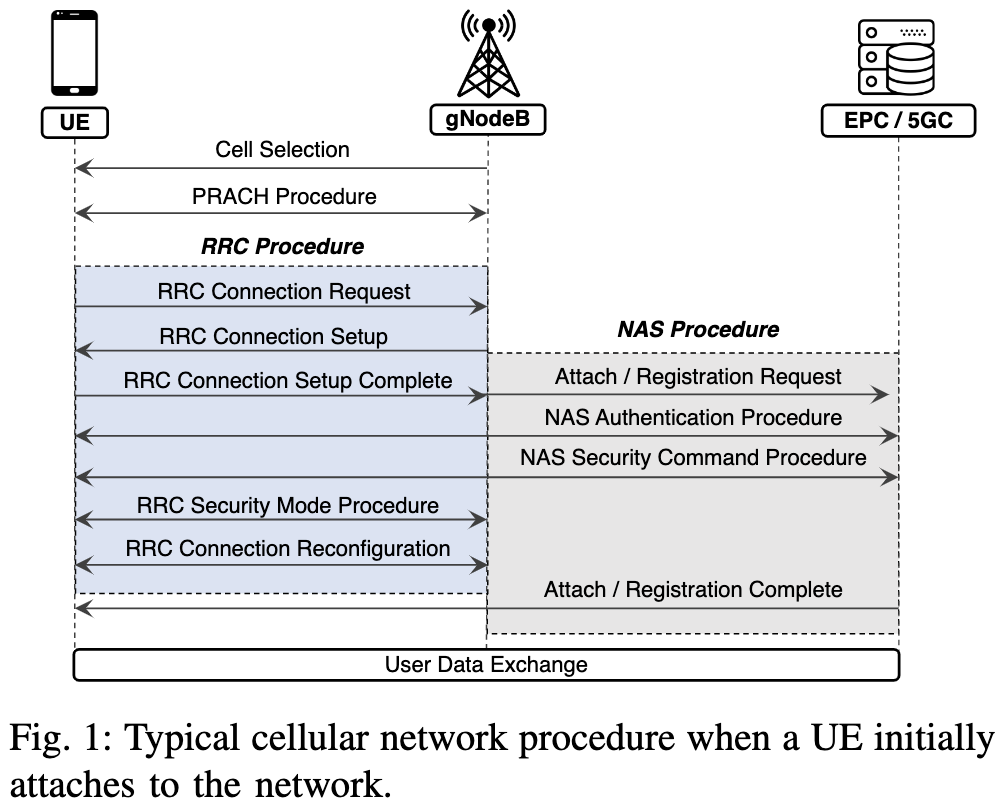

Initial registration procedure

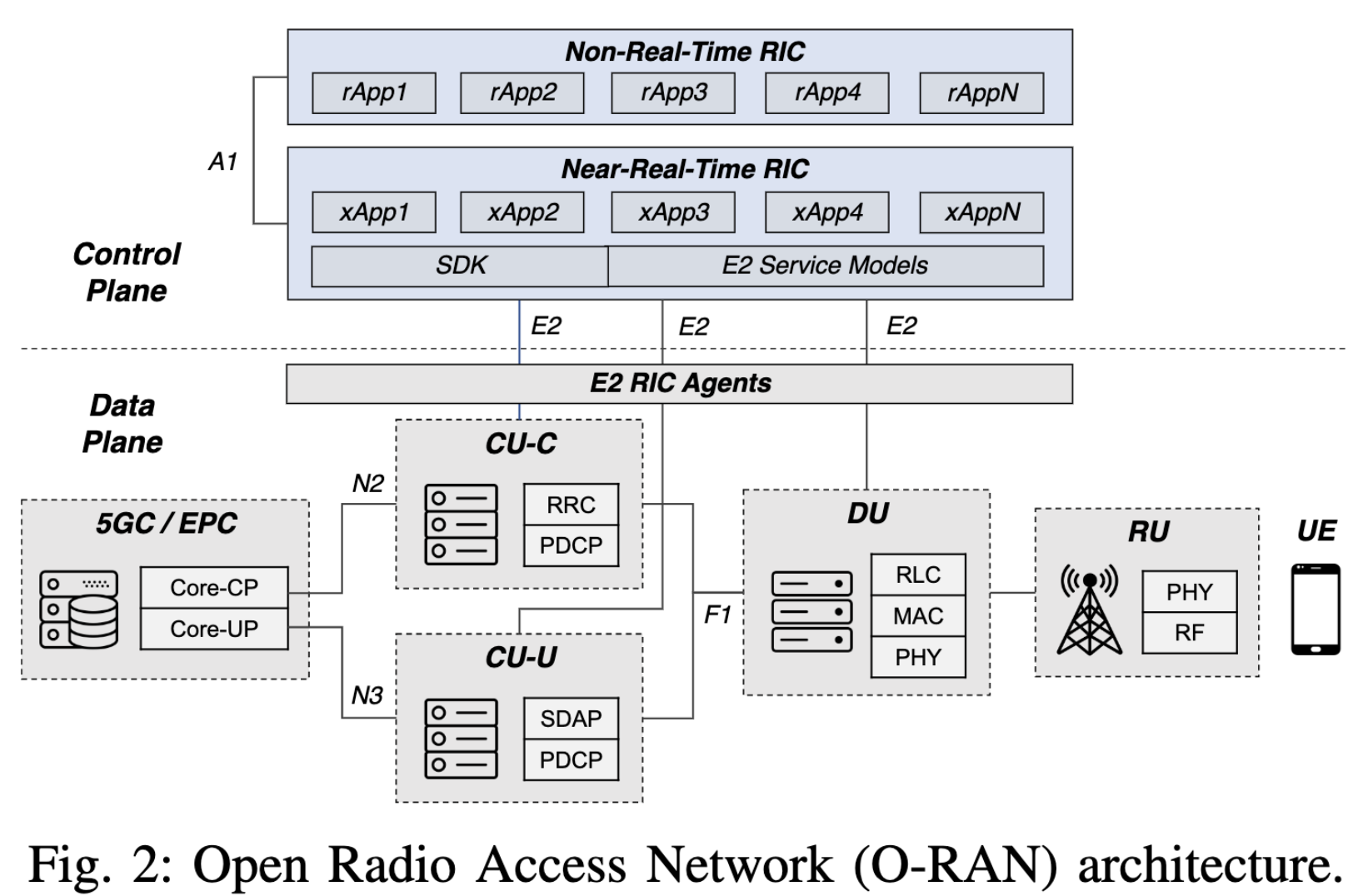

O-RAN

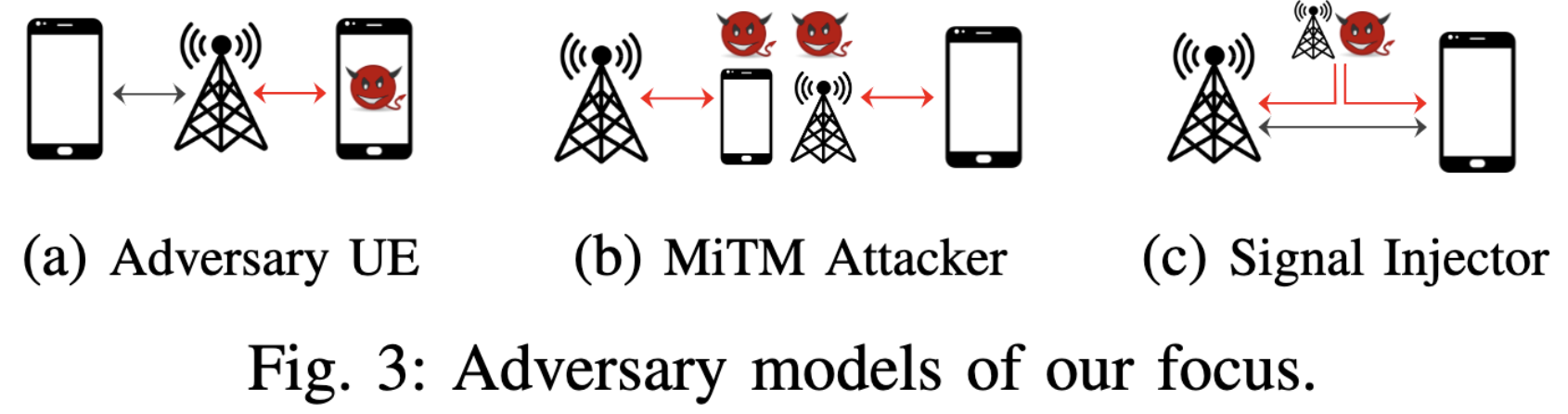

Threat Model

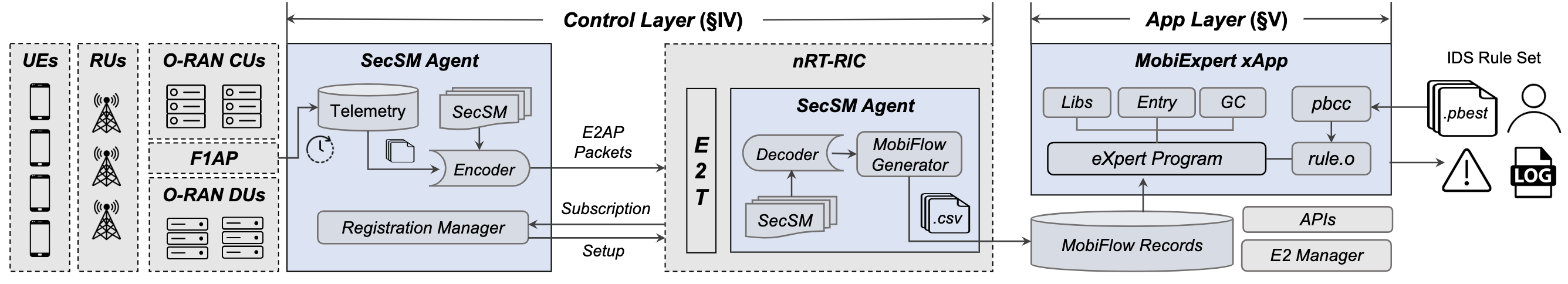

Design

Control layer

主要组成是SecSM和MobiFlow。

SecSM(Security Service Module)

创建O-RAN兼容的接口,使安全关注的xApp能够接收所需的数据平面测量,以便在移动网络中进行实时安全分析。

-

在RAN控制平面部署一个代理生成测量结果,并在nRT-NIC中部署另一个代理(MobiFlow也在其中)进一步处理。

-

定义E2服务模型(E2SM)规范以处理相应的通信协议(例如指示包格式)。

MobiFlow

灵感来自NetFlow,NetFlow是一种在TCP/IP网络中广泛部署的网络监控流。

-

UE-centric

temporary identifiers (C-RNTI, S-TMSI) and permanent identifiers (IMEI, IMSI/SUCI)

文章还提到了对UE状态的跟踪,这些状态是基于数据包层面的,用来表示在RRC和NAS等不同协议层上的状态转换。此外,通过定时器跟踪UE开始和结束特定RRC/NAS会话的时间信息。

-

RAN-centric

实时聚合的RAN状态统计,包括physical RAN identifiers (MCC, MNC),目前connected/idle UE数量,RAN最大容量,设置timer追踪RAN生命周期变化

-

Fine-grained State Transition

文中提到的SecSM代理负责跟踪所有UE和RAN的状态,并基于规范定义的FSM进行状态推断。此外,还跟踪了一个特定的安全状态,以确定UE是否完成了所需的安全模式程序。使用FSM来跟踪状态转换有助于维护网络的完整性和安全性,确保每个组件都了解其当前状态并能够据此采取行动。这是网络管理和安全协议的重要部分,为监控和控制蜂窝网络中的复杂交互提供了一种结构化的方法。

APP layer

组件是MobiExpert xAPP,该程序以MobiFlow records为输入,输出为alert。

包含几个模块:

-

pbcc

将P-BEST规则转化为C代码。

-

eXpert Main Routine

inference engine

-

garbage collection routine

内存回收,释放事件

Implementation

Setup

使用SDRAN-in-a-box (RiaB)实现control plane, 使用OAI实现data plane (CU, DU, UE)。

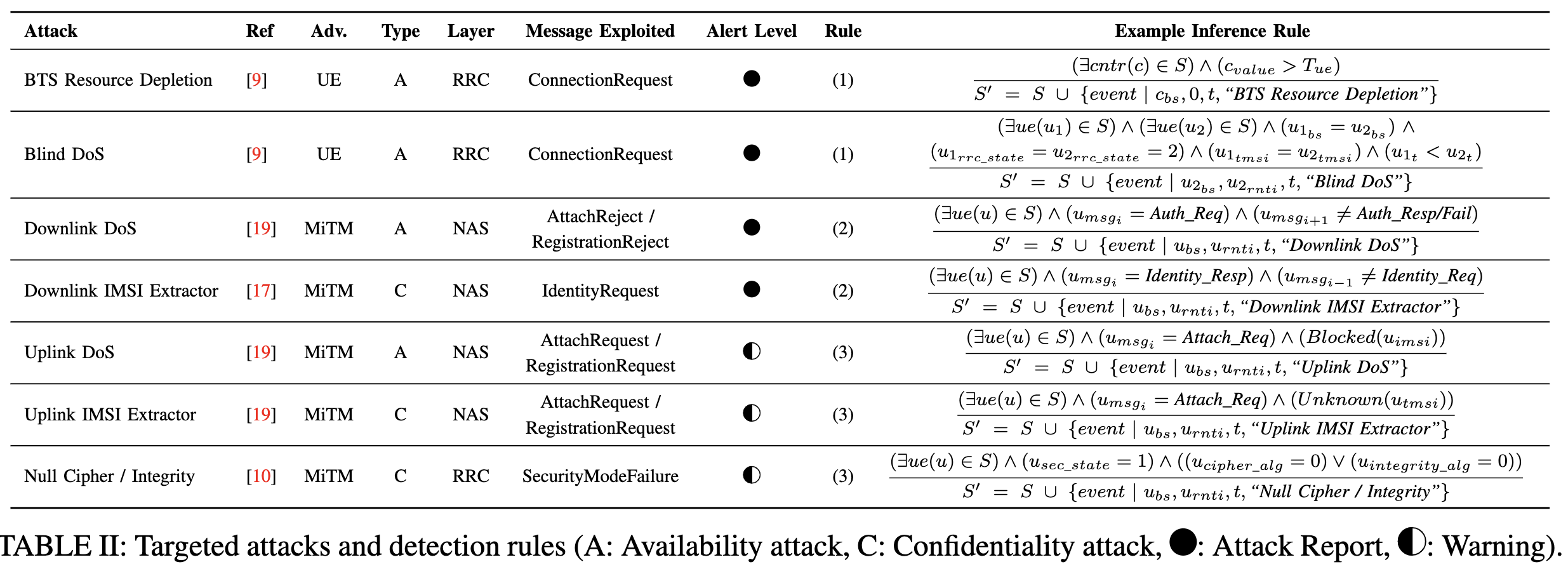

选择了7种L3 cellular attacks并用P-BEST实现,后转化成C代码。这7种攻击可以根据规则分为3类:

-

Abnormal Quantity Rule Set

例如BTS resource depletion,可以通过比较计数器的值和阈值判断是否有异常。

-

Abnormal Message Sequence Rule Set

分析消息序列中的异常,例如MiTM signal insert攻击。

-

Abnormal State Rule Set

检测某些状态参数是否异常,例如null ciphering or integrity attacks会导致UE进入一种无加密和完整性保护的受限制状态。

Examples

以2种攻击为例,介绍如何利用P-BEST和MobiFlow生成IDS规则。

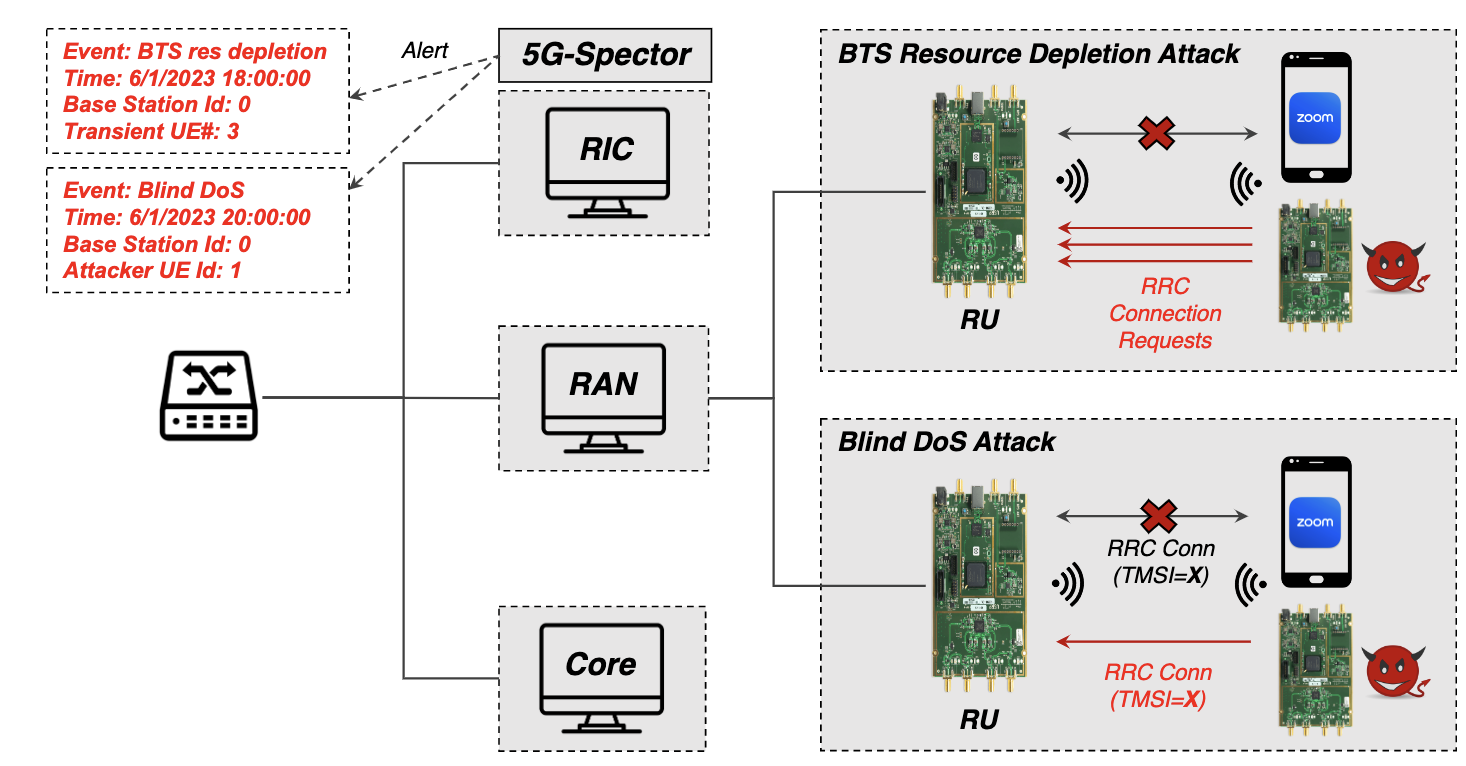

Example 1: Detecting BTS Resource Depletion Attacks.

In this attack, a malicious UE exploits the unprotected RRC ConnectionRequest message, which allows it to create massive fabricated RRC connections with random C-RNTIs to perform DoS attacks on the target BS. Specifically, the attacker UE restarts a new RRC session upon receiving a NAS AuthenticationRequest.

基于如下观察(恶意连接只持续几秒钟),提出一种基于阈值的检测方法。

Each fabricated RRC connection is released after the T3460 timer in the MME expires while waiting for the NAS AuthenticationResponse from the UE.

- 这类UE被定义为transient UE

- 通过分析MobiFlow records中RRC inactive的时间和RRC initial的时间,计算UE的RRC连接持续的时间t,如果t小于阈值,则该UE被认为是transient UE,对应计数器+1

- 如果计数器的值超过了阈值,则认为发生了BTS攻击,生成alert

Example 2: Detecting Blind DoS Attacks.

Blind DoS攻击通过重复使用S-TMSI建立RRC连接实现,S-TMSI可以通过slient paging attack或packet sniffing获得。

- 比较UE的S-TMSI是否被用来请求建立RRC连接过,通过比较RRC timer确定attacker。

为了减少false alert,为每种攻击设定了不同的alert level。对于MOBIEXPERT无法确定的事件,以warning的形式抛出。

Evaluation

Setup

- A host machine (Ubuntu 18.04 OS) equipped with 12 Intel i7-8700 cores and 32GB RAM, which runs three virtual machines (VMs) for the core network, RIC, and RAN (i.e., CU and DU), respectively.

- The RU front-end is either the OAI nFAPI emulator or a physical USRP B210 SDR attached to the RAN machine via USB 3.0.

Goal

- RQ1: Can 5G-SPECTOR detect known and unknown cellular L3 attacks?

- RQ2: How well does 5G-SPECTOR scale to real-world cellular networks?

- RQ3: Can 5G-SPECTOR be deployed effectively to detect L3 cellular attacks in practice?

- RQ4: What is 5G-SPECTOR's system performance?

- RQ5: What is the overhead that 5G-SPECTOR introduces to the original network?

Results

Evaluation with Simulated Attacks and Variants

7 known attacks + 11 unknown attacks

Given the original attack description and the attack session, we either (1) replace the exploited message with an equivalent one that triggers the same consequence (e.g., AttachReject is replaced byServiceReject to achieve the same DoS effect) or (2) move the exploited message to other RRC or NAS phases of the session (e.g., IdentityRequest injection [19] can occur during authentication or security mode procedures to ask the victim to report its IMSI in plain text).

额外用了90 LoC实现了对11种unknown attack的检测。

在知道attack实现方式的情况下,还算unknown吗?这个验证只能说明扩展代价低,并不能证明5G-SPECTOR可以发现未知攻击。

Evaluation with Real-World Datasets

22 benign traces + 9 abnormal traces

将trace处理为MobiFlow records

文章定义的scalability是不产生太多false alarm,结果表明5G-SPECTOR低频率产生alarm,且都正确。

Evaluation with Over-the-Air Attacks

实际构造BTS和blind DoS攻击,在victim的设备上开启Zoom session以观察攻击效果。

可以看到攻击者的Zoom session中断(BTS资源耗尽或重复UE会话),5G-SPECTOR可以正确发出报警信息。

Evaluation of Performance

测量throughput, detection latency, efficiency, and GC performance。

都是比较直接的结果。

Evaluation of Overhead

测量内存和CPU开销,可以看到有一定的开销。

-

这篇文章虽然说的是ORAN兼容的入侵检测工具,但是从设计阶段和检测的攻击类型来看,与ORAN无关,有点挂羊头卖狗肉的感觉。ORAN在5G-SPECTOR设计过程中的作用只是提供数据收集的接口。

-

Evaluation部分验证的攻击类型有限,特别是对于unknown的定义有问题,如果需要知道攻击的逻辑再编写规则处理,不能说是可以检测unknown attack。

-

这篇文章写得有些杂乱,相比会议PPT来讲,给读者感受出入较大。

Link to paper: 5G-SPECTOR: An O-RAN Compliant Layer-3 Cellular Attack Detection Service

Link to Github: 5G-SPECTOR